El ataque de ShadowPad abre una “puerta trasera” para que los ciberdelincuentes sustraigan información de las empresas

Kaspersky Lab descubrieron “una puerta trasera” en un software llamado “NetSarang” para el control de servidores que utilizan grandes empresas del mundo, pues cuando se activa los atacantes podrían descargar módulos maliciosos o robar datos.

El experto en seguridad del Equipo de Investigación y Análisis Global de Kaspersky Lab, Igor Soumenkov, explicó que “ShadowPad es un ejemplo de lo peligroso y extenso que puede ser un ataque exitoso en la cadena de suministro. Con las oportunidades de alcance y recopilación de datos que da a los atacantes, lo más probable es que se reproduzca una y otra vez con algún otro componente de software ampliamente utilizado”.

En un comunicado, la firma explicó que este ataque es uno de los más conocidos en la cadena de suministro por lo que el equipo de Investigación y Análisis Global (GReAT) que se caracterizó por el envío de solicitudes sospechosas de DNS (servidor de nombres de dominio) originadas en un sistema que intervenía en el proceso de transacciones financieras; sin embargo, estas resultaron como actividad de un módulo malicioso oculto en una versión reciente del software.

Después de la instalación de una actualización del software, el módulo malicioso comenzaría a enviar peticiones de DNS al servidor de mando y control cada ocho horas con información del sistema básico; entonces, si los atacantes lo consideraban "interesante", el servidor de mando activaría una plataforma como “puerta trasera” que desplegaría dentro de la computadora para luego descargar y ejecutar un código adicional.

El director del Equipo de Investigación y Análisis de la firma, Dmitry Bestuzhev, apuntó que este ataque traspasa los mecanismos de seguridad, lo que le facilita a los atacantes acceso a máquinas de administración de la red y servidores.

"Los atacantes llegan a ser intrusos indetectables ya que con las mismas herramientas legitimas de administración del cliente troyanizado, pueden llegar a tener el control de sistemas críticos como servidores, estaciones de trabajo, archivos, y extraer información, robar contraseñas, base de datos o simplemente espiar la actividad de sus víctimas”, precisó el especialista.

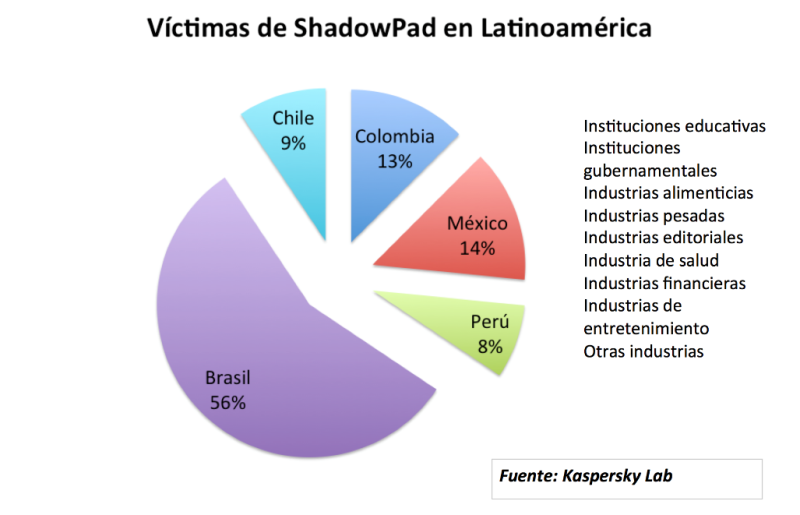

Derivado de una investigación de Kaspersky, la firma descubrió que el módulo malicioso se activó en Hong Kong y se detectó su presencia en América Latina (Brasil, Chile, Colombia, México y Perú), pero también podría estar latente en otros sistemas en todo el mundo que no instalaron la versión actualizada del software que emitió NetSarang a fin de evitar ataques y robo de datos de los clientes.

Al analizar las herramientas, técnicas y procedimientos utilizados por los atacantes, los investigadores llegaron a la conclusión de que existen algunas similitudes del malware PlugX; no obstante, esta información no es suficiente para establecer una conexión precisa.

Finalmente, recomendó a los usuarios actualizar la versión más reciente del software NetSarang y comprobar si en sus sistemas hay peticiones de DNS a dominios no habituales.