Créditos de la imágen: Diseño creado en Canva con elementos de Handmadefont de Handmadefont, Irina Popova de Irina Popova, Annie Masha de Masha de Canva

VIE 06/03

TDC 17.6770

JUE 01/01

INPC 143.5880

DOM 01/02

RECARGOS FEDERALES 2.07%

DOM 01/02

UMA 117.31

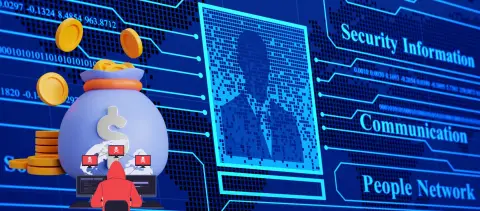

La información personal y corporativa se convirtió en uno de los activos más valiosos para los ciberdelincuentes al permitir delitos como fraude, suplantación y extorsión

Para los ciberdelincuentes, los datos no solo representan dinero, también es una puerta de entrada a otros delitos, y en algunos casos, una herramienta de espionaje y sabotaje corporativo. Tanta información que se puede recabar como nombres completos, datos de contacto, credenciales de acceso a redes sociales, perfiles de trabajo, información bancaria o datos de salud se posicionan como uno de los botines más codiciados en el entorno digital.

De acuerdo con un análisis de ESET, empresa de ciberseguridad, señaló que una vez que los ciberdelincuentes obtienen información robada, esta suele integrarse rápidamente a mercados clandestinos o utilizarse para ampliar el impacto de sus estrategias de ataques.

ÚNETE A IDC en nuestro canal de Whatsapp

¿Por qué los datos robados tienen tanto valor?

En el mundo delictivo digital, la información funciona como moneda de cambio. Bases de datos completas, accesos a cuentas, credenciales corporativas o perfiles detallados de personas se comercializan en foros clandestinos y mercados de la dark web, donde otros delincuentes los adquieren para ejecutar nuevas campañas de fraude, extorsión o intrusión.

Estos datos permiten reducir tiempos, personalizar engaños y automatizar ataques a gran escala, lo que incrementa de forma considerable su rentabilidad.

¿Qué datos suelen preferir los ciberdelincuentes?

Uno de los usos más frecuentes de la información robada es su venta directa. Los cuales pueden comercializar lo siguiente:

- Datos personales y de contacto

- Credenciales de acceso a redes sociales o servicios

- Información bancaria y financiera

- Bases de datos corporativas

¿Cómo se utiliza la información robada?

La información robada suele ser el punto de partida para delitos secundarios, entre ellos se destacan:

- Suplantación de identidad: con suficientes datos, los atacantes pueden crear perfiles falsos para engañar a contactos, solicitar servicios o cometer ilícitos a nombre de la víctima.

- Fraude financiero: ciertos datos facilitan compras no autorizadas, apertura de créditos o acceso a cuentas.

- Phishing dirigido: conocer el entorno laboral, correos reales o relaciones personales permite crear mensajes mucho más creíbles y difíciles de detectar.

¿Cómo se usa la información para extorsión?

Otra práctica recurrente es el chantaje, cuando los atacantes obtienen datos sensibles o privados, los utilizan como herramienta de presión, amenazando con publicarlos, venderlos o utilizarlos para dañar la reputación de la víctima.

El objetivo principal suele ser económico, aunque en algunos casos también se busca control, acceso a sistemas o manipulación de decisiones para sustraer más información o atacar a más personas.

¿Cómo ocurre el espionaje o sabotaje corporativo?

En entornos empresariales o gubernamentales, una sola contraseña puede convertirse en la llave de acceso a redes internas, sistemas críticos o información estratégica. En estos escenarios, el interés no siempre es financiero, ya que a información robada puede servir para:

- Espiar comunicaciones internas

- Alterar procesos productivos o logísticos

- Acceder a bases de datos de clientes o proveedores

- Borrar, modificar o corromper archivos

Este tipo de intrusiones puede tener impactos operativos, legales y reputacionales de alto alcance, donde en el tema financiero la pérdida puede ser enorme, y en algunos casos, mayor al que pudiera resultar de un robo de sus cuentas de bancarias.

¿Cómo se puede reducir los riesgos de robo de información?

Ante este panorama, ESET subraya la importancia de adoptar medidas preventivas, tanto a nivel personal como organizacional. Entre las acciones recomendadas destacan:

- Evitar compartir información personal innecesaria en línea

- Utilizar contraseñas solidas y distintas para cada cuenta

- Activar el doble factor de autenticación

- Mantener actualizados dispositivos y sistemas

- Contar con soluciones de seguridad confiables

La protección de datos no es solo un tema tecnológico, sino una pieza esencial de la seguridad financiera, laboral y reputacionales en entornos cada vez más digitalizados.

¿Quieres saber más? ¡Sigue a IDC en Google News